Microhistorias: Posiblemente el contrato más importante de la historia de Apple

Without the wind, the grass does not move. Without software, hardware is useless. Geoffrey James, "The Tao of Programming"

Como bien dice Geoffrey James, el hardware sin software es inútil. Esa era en la situación que se encontraba Apple después de crear su Apple II. Bueno no era sólo esa, el Apple II inicialmente carecía de disquetera y lo que incluía era un lector cassette.Steve Wozniak y Steve Jobs ya se habían hecho popular entre los aficionados a la informática de la época con su Apple I. El Apple II no sólo vendría a reemplazar el Apple I, sino a crear un ordenador personal, pero que además fuera tenido en cuenta en el ámbito de los negocios.

Pyringe - Depurador Python

Según la documentación, Pyringe es un depurador (debugger) en Python capaz de adjuntarse a procesos activos, leer su estado e incluso inyectar código python mientras que estos están corriendo. Puedes además listar hilos (threads), rutas (tracebacks), inspeccionar funciones locales, globales, etc.

Pyringe usa por detrás GDB. No sólo necesitas GDB, sino que necesitas que éste sea la versión 7 o más nueva y que haya sido compilado con la opción –with-python. También necesitas la librería símbolos de la versión de Python que estés usando:

Tercera edición de HighSecCON

HighSecCON es un evento organizado por HighSec en el que se presentan charlas sobre cualquier tema relacionado con la seguridad.

El evento es completamente gratuito y sin ánimo de lucro, dónde cuyo único fin es seguir difundiendo conocimiento, experiencias y que los asistentes puedan conocer gente dentro del mundo de la seguridad. Además, el evento esta muy enfocado a difundir estos conocimientos dentro del mundo universitario. Éste se celebra en la Escuela Politécnica de la Universidad Autónoma de Madrid.

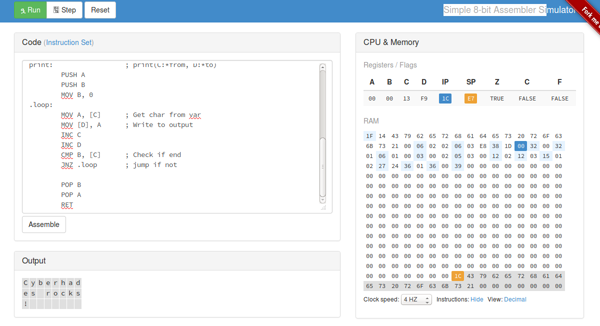

Simulador de ensamblador de 8 bits

Esta es otra pequeña joyita con la que me he topado y que a alguno le traerá buenos recuerdos del pasado.

Simple 8-bit Assembler Simulator es pues eso, un simulador de ensamblador de 8 bits. Está basado en NASM, provee una sintaxis simplificada y emula el funcionamiento de un procesador x86. La CPU obviamente es de 8 bits y además disponemos de un mapa de memoria de 256 bytes, así como de 4 registros de propósito general. Las instrucciones y los operadores ocupan 1 byte.

Er docu der finde: Guardianes de la tierra

Microsoft libera el código fuente de MS-DOS y Microsoft Word for Windows

Microsoft ha donado al Museo de la historia del ordenador, el código fuente de dos los programas más usados en los 80s: MS DOS y Microsoft Word for Windows.

Las versiones donadas son MS DOS 1.1 y 2.0 y MS Word for Windows 1.1a.

El archivo zip de MS DOS contiene:

- v11source: 7 ficheros escritos en ensamblador y un email explanatorio de Tim Paterson.

- v11object: 27 ficheros binarios y algunos ejemplos.

- v20source: 118 ficheros de texto, la mayoría código ensamblador y algo de documentación.

- v20object: 38 ficheros binarios y algo de documentación.

Esto es sin duda alguna un reliquia histórica. ¿Sabías que Microsoft fue la empresa que poseía más sistemas operativos en los 80s? ¿O cómo Microsoft influyó en el desarrollo de Unix en los ordenadores personales?

Er docu der finde: Ciberbasura sin fronteras

iOS Reverse Engineering Toolkit

iOS Reverse Engineering Toolkit o iRet es un conjunto de herramientas que ayudan al auditor de seguridad a llevar a cabo tareas comunes de forma automática. Dichas tareas se enfocan en análisis e ingeniería inversa de aplicaciones iOS, plataforma móvil de Apple (iPhone/iPad).

Este conjunto de herramientas o toolkit tiene ciertas dependencias que podemos ver en la siguiente imagen (haz click en la misma para agrandarla):

De entre las tareas que este toolkit es capaz de automatizar, tenemos:

Crypto 101

Crypto 101 es un proyecto (en proceso) sobre criptografía. Éste es un libro electrónico orientado para programadores de todos los niveles y está enfocado en los sistemas criptográficos actuales, sus debilidades y como romperlos.

El libro empieza con conceptos básicos y va avanzando hasta llegar a sistemas criptográficos completos como: SSL y TLS, OpenPGP y GPG y OTR (Off-The-Record Messaging).

Los capítulos que podemos encontrar en el mismo son los siguientes: